简单归纳被动信息收集

文章最后更新时间为:2018年08月14日 11:06:04

1. 被动信息收集简介

亚伯拉罕.林肯说过一句话:‘如果我有六个小时来砍一棵树,我会先花四个小时把斧头磨锋利’。无论做什么工作,第一步总是调研,准备工作越彻底,成功的几率就越高,因此网络攻击第一步一般都是信息收集,信息收集又分为被动信息收集和主动信息收集,这里主要记录一下被动信息的过程和步骤,以及使用的工具。

被动侦察是利用可以从网上获取的信息,主要有以下特点:

公开渠道可获得的信息

与目标系统不产生直接交互

尽量避免留下一切痕迹

收集的信息主要有

IP地址段

域名信息

邮件地址

文档图片数据

公司地址

公司组织架构

联系电话 / 传真号码

人员姓名 / 职务

目标系统使用的技术架构

公开的商业信息

信息用途有

用信息描述目标

发现

社会工程学攻击

物理缺口

2. 被动信息收集步骤

2.1 浏览网站(克隆网站)

一般来说,首先是需要细致的浏览目标网站。有些时候我们可能需要HTTrack将整个网站逐页复制下来。这是一款免费工具,可以创建与目标网站完全相同的脱机副本,利用这个工具,我们可以在本地浏览网站,而不用在目标网站的服务器上闲逛。

但是克隆网站容易被跟踪,同时也被视为具有攻击性。

在浏览网站的时候,我们需要关注细节,总结看到了可能有用的信息,比如物理地址和位置、电话号码、邮箱、上班时间、商业关系、员工姓名、与社会化媒体的联系,以及其他公开的文章。

2.2 Whois查询

听说未来whois信息将作为个人隐私而不能够被查询,whois确实泄露了很多隐私,包括ip地址、公司名、公司dns主机名以及地址联系电话等信息。

查询whois的方式很多,可以上网站在线查询,而这类网站已经很多,也可以使用工具查询。

linux系统一般内置了whois。可以输入【whois baidu.com】查询百度信息

记录下所有的信息,特别留意DNS服务器。

2.3 Google搜索

google搜索是最基础的步骤,有时候我们可以搜索到重要的信息,下面列举了一些google高级搜索的语法

intitle:admin //标题中含有admin的页面

allintitle:admin login //标题中同时含有admin和login的页面inurl:admin //返回url链接中含有admin的页面

allinurl //同上intext:admin //返回网页正文含有admin的页面

allintext //同上site:xiaogeng.top google //在xiaogeng.top中搜索google关键词

cache:xiaogeng.top //google快照里xiaogeng.top的信息,可能会看到原网站已经删除的内容

filetype:pdf //返回url以pdf结尾的页面

site:xiaogeng.top filetype:pptx //搜索xiaogeng.top里网站里的pptx文件"saucerman" //完全匹配搜索

saucerman-admin //包含saucerman但是不包含admin的页面

注意:

- 上述指令之间可以一起搭配使用,缩小搜索范围

- 半角冒号前后都没有空格

- google搜索不区分大小写

除了google搜索引擎,yahoo,bing也可以试试,他们的搜索结果会有不同,有时会有不同的发现。

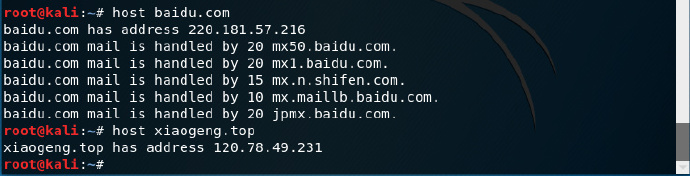

2.4 HOST工具

有时候我们经常会搜索到主机名而不是ip地址,出现这种情况可以用host工具,linux中大部分内置了这个工具。

输入命令【host baidu.com】

从DNS中提取信息

nslookup

这是检查dns服务器,并且可能获得dns服务器知道的各种主机的记录。直接在kali终端输入nslookup就可以直接进入nslookup工具。

可以直接查询域名或者主机记录的dns服务器信息

xiaogeng.top

也可以设置dns服务器,来利用设置的dns服务器解析域名地址

# 利用8.8.8.8dns服务器解析xiaogeng.top地址

server 8.8.8.8

xiaogeng.top

注意:有时候不同dns服务器对于同一个域名返回的ip地址不同,这是很常见的情况,是dns智能解析的结果,为了提高速度返回的是域名主机中与dns服务器相离最近的,当然如果你的主机只有一个,那么主机记录就只有一个不会改变。

还可以设置dns查询记录类型,可设置记录类型主要有a、mx、ns、any。

总结:

使用8.8.8.8dns服务器查询example域名解析的邮件服务器记录

nslookup -type=ns example.com 8.8.8.8具体可参考https://blog.csdn.net/huluedeai/article/details/50674286

DIG

DIG和nslookup功能差不多,但是也有nslookup做不到的功能。

使用大致如下:

- dig @8.8.8.8 www.sina.com mx

- dig www.sina.com any

- 反向查询:dig +noall +answer -x 8.8.8.8

- bind版本信息: dig +noall +answer txt chaos VERSION.BIND @ns3.dnsv4.com

- DNS追踪: dig +trace example.com

也可以使用https://www.diggui.com在线dig查询。

2.5 其他

还有很多信息搜集的方式比如shodan,meltago,metadata,cecon-ng, 以后再来慢慢总结吧。

3. 总结

认真整理,形成自己的信息收集思维导图,然后多实践。